说起隐私交易,怎能不提“混币”?相比起匿名币,在一些区块链犯罪活动中,我们更常看到的是混币器,例如,在众多区块链攻击事件中,我们都可以看到黑客将盗取的资金转入了Tornado Cash/CoinMixer(极具代表的两个混币平台)。接下来,我们就来看看什么是混币器、混币器的技术原理以及混币器在犯罪活动中的应用。

01什么是混币器?

混币器(Crypto mixer),又被叫做加密货币清洗器(Crypto Tumbler),顾名思义,其就是一种旨在防止虚拟货币交易被追踪的工具。

混币器基本原理

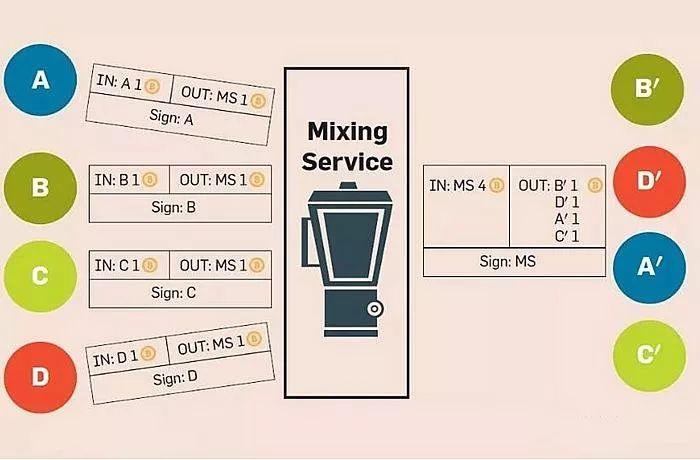

混币就是将用户的虚拟货币与其他用户的货币进行混合,然后再将混合后的货币转移到目标地址,以掩盖原始的货币流动路径,使得追踪虚拟货币的来源和去向变得困难。

混币器的核心技术

混币器背后的技术通常涉及使用各种技术来混淆交易轨迹,从而更难追踪钱包之间的资金流动。

CoinJoin:混币器最常用的技术称为“CoinJoin”。CoinJoin是一种交易类型,多个用户将他们的加密货币汇集在一起,然后收到相同数量的加密货币。这使得外部观察者更难将特定输入和输出链接到单个用户。

延迟交易:将交易延迟随机时间,可以掩盖交易的踪迹。

多个输入和输出:混合服务通常在交易中使用多个输入和输出,这使得追踪资金流向变得更加困难。

等额替换方式:混币器提前打包好一定数量的币,等有人发起混币需求后,用打包好的币代替发起人进行交易。

通过不同的钱包路由:一些混合器可能通过不同的钱包路由以帮助混淆路径。

这些技术和混币机制会增加虚拟货币流动的复杂性和不确定性,从而增加了监管机构和其他第三方识别及追踪虚拟货币交易的难度。

02混币器的类型

一般来说将混币器分成中心化混币器和去中心化混币器。

中心化混币器

所有的混币过程都在第三方混币平台的服务器数据库内进行。根据用户混币的数量需求,混币器会匹配不同的钱包地址和不同的金额,并往地址中发送随机数量的虚拟货币,直到指定地址上达到了发送方请求的总金额。

代表:MixerTumbler、BitcoinFog、ChipMixer(已被查封关闭)、BitMix.Biz等。

去中心化混币器

去中心化混币器由多个处理用户交易请求的节点或计算机组成,没有中央机构。 一个节点接受用户的请求,混合货币,然后在没有中央授权的情况下将它们返回给用户。去中心化混币器通过使用数学算法来工作,该算法将每个用户的资金随机分配给其他用户的账户,而不是透露在任何给定时间谁拥有多少资金。

代表:Tornado Cash、CoinJoin等。

在去中心化混币方案中,还有一个混币服务的选择是“隐私钱包”。允许用户使用所谓的CoinJoin 交易以无法追踪的方式进行虚拟货币交换。由于不涉及中央服务器,这消除了混币服务器窃取资金或被监管的问题。近年来,犯罪分子越来越多地从混币服务转向隐私钱包。

作者:Lisa@慢雾 AML 团队

原标题:《链上追踪:洗币手法科普之 Tornado.Cash》

前段时间,我们发布了链上追踪:洗币手法科普之 Peel Chain,今天继续该系列。这次的主题是混币器 Tornado.Cash。

随着黑客盗币事件愈演愈烈,Tornado.Cash 也变得越来越“有名”,大多数黑客在获利后都毫不留情地将“脏币”转向 Tornado.Cash。我们曾对 Tornado.Cash 的匿名性进行过探讨,详见:慢雾 AML:“揭开” Tornado.Cash 的匿名面纱。而今天以一个真实案例来看看这名黑客是怎么通过Tornado.Cash洗币的。

基础知识

Tornado.Cash 是一种完全去中心化的非托管协议,通过打破源地址和目标地址之间的链上链接来提高交易隐私。为了保护隐私,Tornado.Cash 使用一个智能合约,接受来自一个地址的 ETH 和其他代币存款,并允许他们提款到不同的地址,即以隐藏发送地址的方式将 ETH 和其他代币发送到任何地址。这些智能合约充当混合所有存入资产的池,当你将资金放入池中(即存款)时,就会生成私人凭据(随机密钥),证明你已执行了存款操作。而后,此私人凭据作为你提款时的私钥,合约将 ETH 或其他代币转移给指定的接收地址,同一用户可以使用不同的提款地址。

案例分析

今天要分析的是一个真实案例,当受害平台找到我们时(具体不便透露),在 Ethereum、BSC、Polygon 三条链上的被盗资金均被黑客转入Tornado.Cash,所以我们主要分析Tornado.Cash的部分。

黑客地址:(为保护受害平台,文中地址均做了处理)

0x489...1F4(Ethereum/BSC/Polygon)

0x24f...bB1(BSC)

Ethereum 部分

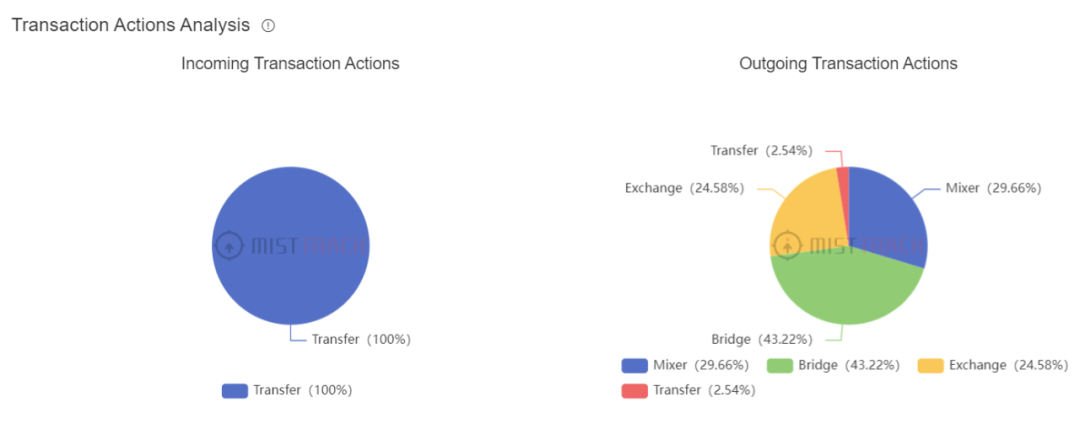

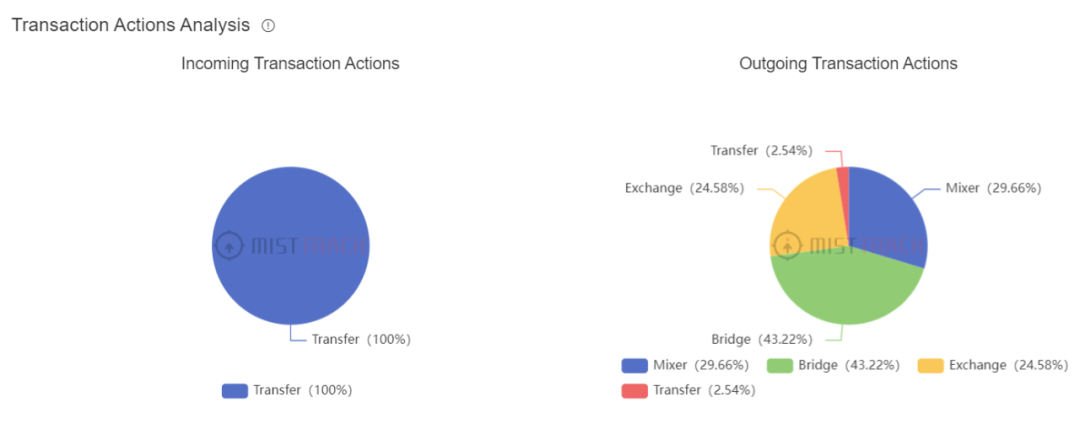

借助慢雾 MistTrack 反洗钱追踪系统,我们先对地址进行一个大概的特征分析。

从部分展示结果来看,可以看到交易行为里黑客使用较多的除了 Bridge 就是混合器 Mixer,这些对我们分析黑客画像十分重要。

从部分展示结果来看,可以看到交易行为里黑客使用较多的除了 Bridge 就是混合器 Mixer,这些对我们分析黑客画像十分重要。

接着,我们对 Ethereum 上的资金与行为进行深入分析:据慢雾 MistTrack 反洗钱追踪系统的分析,黑客将 2450 ETH 以5x10 ETH+24x100 ETH 的形式分批转入Tornado.Cash,将 198 ETH 转入 FixedFloat,这让我们继续追踪Tornado.Cash部分留了个心眼。

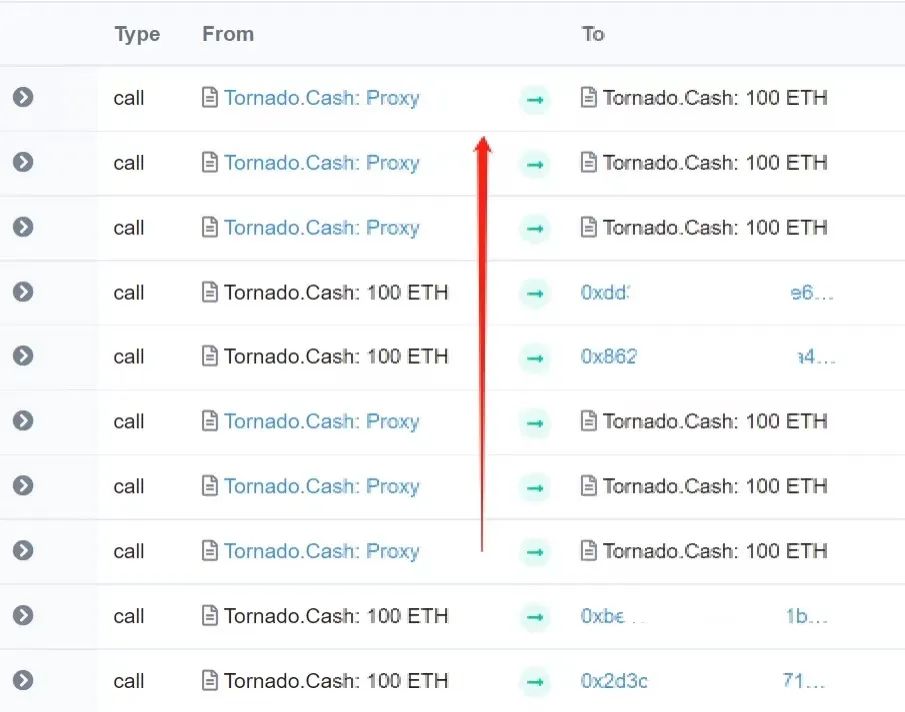

既然想要尝试追踪黑客从Tornado.Cash转出的地址,那我们就得从 Ethereum 上第一笔资金转入Tornado.Cash的时间点开始,我们发现第一笔 10 ETH 和第二笔 10 ETH 间的时间跨度较大,所以我们先从跨度小的 100 ETH 开始分析。

既然想要尝试追踪黑客从Tornado.Cash转出的地址,那我们就得从 Ethereum 上第一笔资金转入Tornado.Cash的时间点开始,我们发现第一笔 10 ETH 和第二笔 10 ETH 间的时间跨度较大,所以我们先从跨度小的 100 ETH 开始分析。

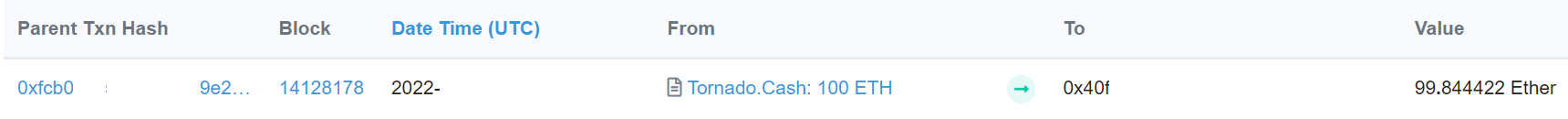

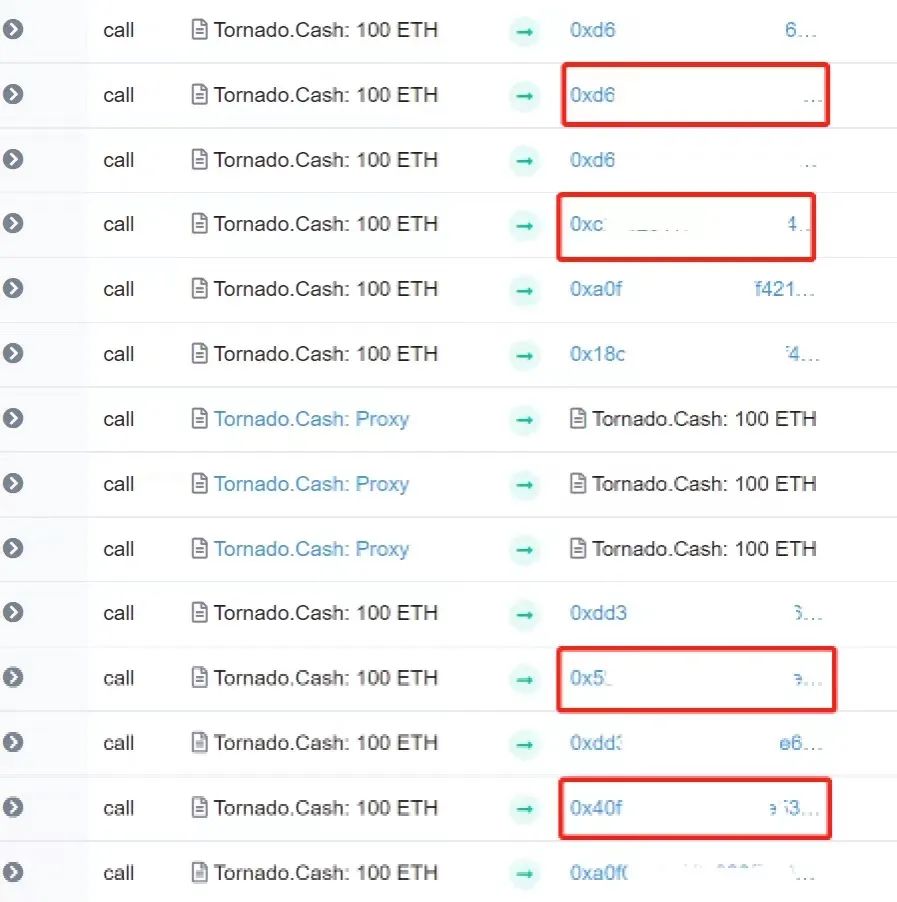

定位到 Tornado.Cash:100 ETH 合约相对应的交易,发现从Tornado.Cash转出的地址非常多。经过慢雾 MistTrack 的分析,我们筛选出了符合时间线和交易特征的地址。当然,地址依然很多,这需要我们不断去分析。不过很快就出现了第一个让我们饶有怀疑的地址(0x40F…952)。

定位到 Tornado.Cash:100 ETH 合约相对应的交易,发现从Tornado.Cash转出的地址非常多。经过慢雾 MistTrack 的分析,我们筛选出了符合时间线和交易特征的地址。当然,地址依然很多,这需要我们不断去分析。不过很快就出现了第一个让我们饶有怀疑的地址(0x40F…952)。

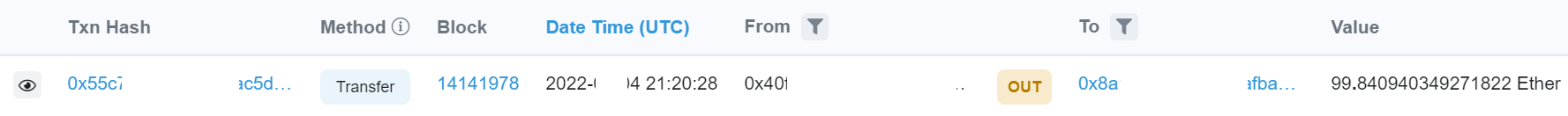

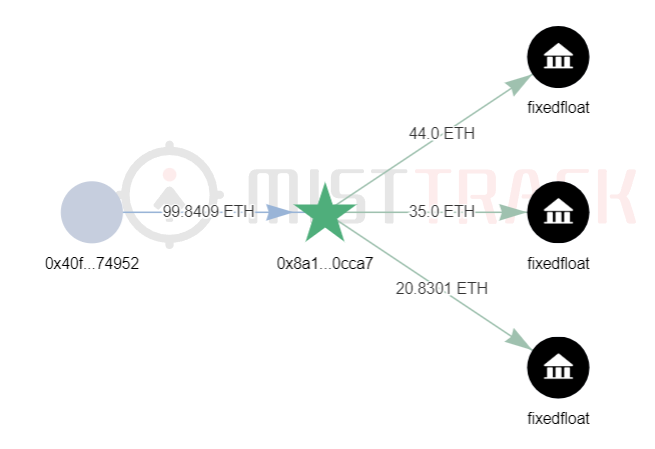

据慢雾 MistTrack 的分析,地址(0x40F…952)将Tornado.Cash转给它的 ETH 转到地址(0x8a1…Ca7),接着把 ETH 分为三笔转到了 FixedFloat。

据慢雾 MistTrack 的分析,地址(0x40F…952)将Tornado.Cash转给它的 ETH 转到地址(0x8a1…Ca7),接着把 ETH 分为三笔转到了 FixedFloat。

继续分析,接连发现三个地址均有同样的特征:

A→B→(多笔)FixedFloat

A→(多笔)FixedFloat

在这样的特征佐证下,我们分析出了符合特征的地址,同时刚好是 24 个地址,符合我们的假设。

在这样的特征佐证下,我们分析出了符合特征的地址,同时刚好是 24 个地址,符合我们的假设。

Polygon 部分

Polygon 部分

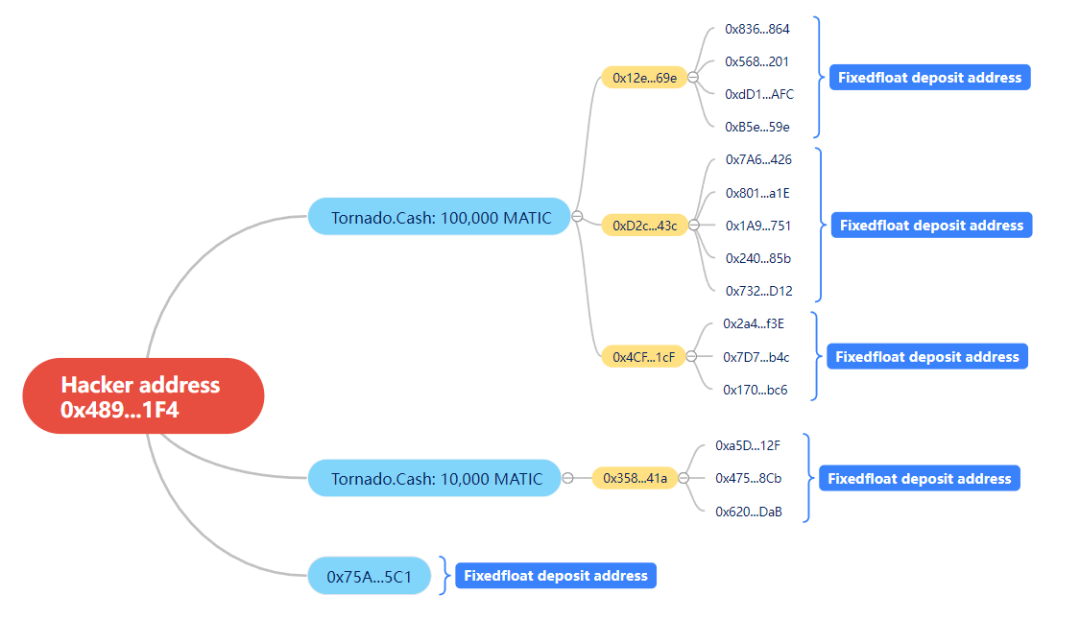

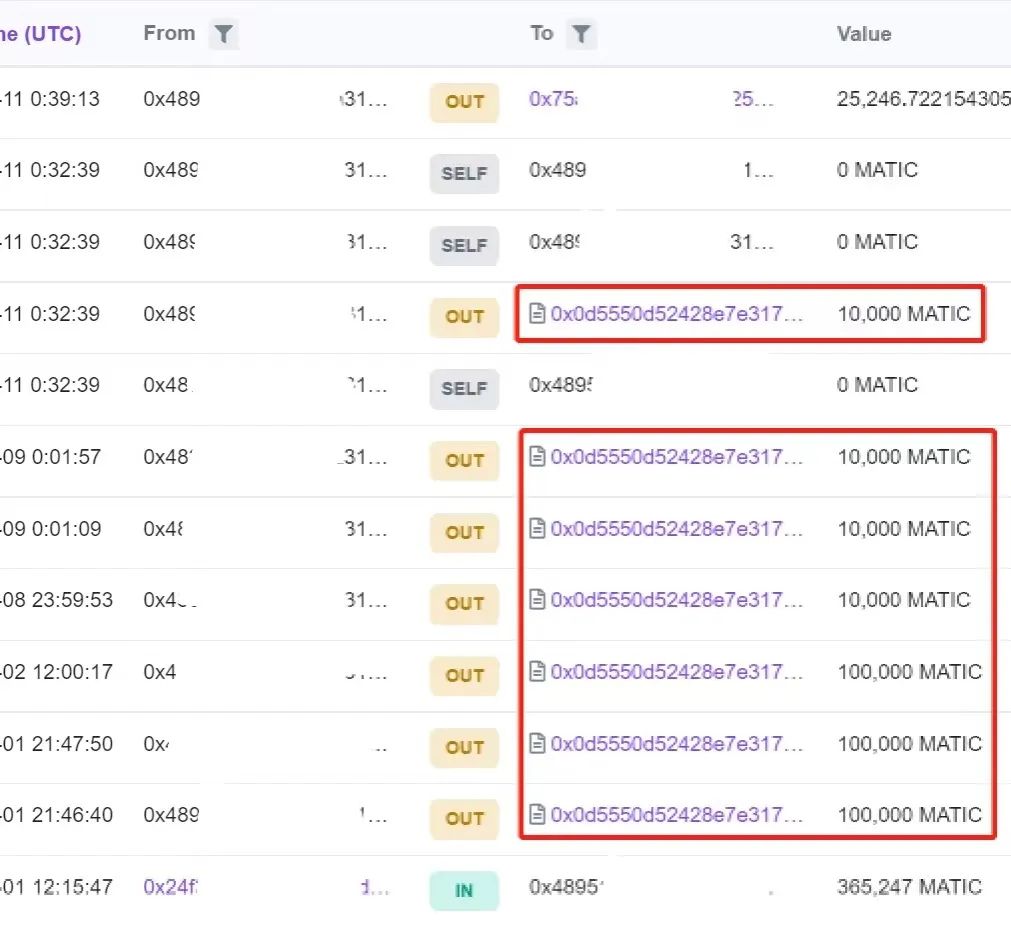

如下图,黑客将获利的 365,247 MATIC 中的部分 MATIC 分 7 次转到Tornado.Cash。

而剩下的 25,246.722 MATIC 转到了地址(0x75a…5c1),接着追踪这部分资金,我们发现黑客将 25,246.721 MATIC 转到了 FixedFloat,这让我们不禁思考黑客在 Polygon 上是否会以同样的手法来洗币。

而剩下的 25,246.722 MATIC 转到了地址(0x75a…5c1),接着追踪这部分资金,我们发现黑客将 25,246.721 MATIC 转到了 FixedFloat,这让我们不禁思考黑客在 Polygon 上是否会以同样的手法来洗币。

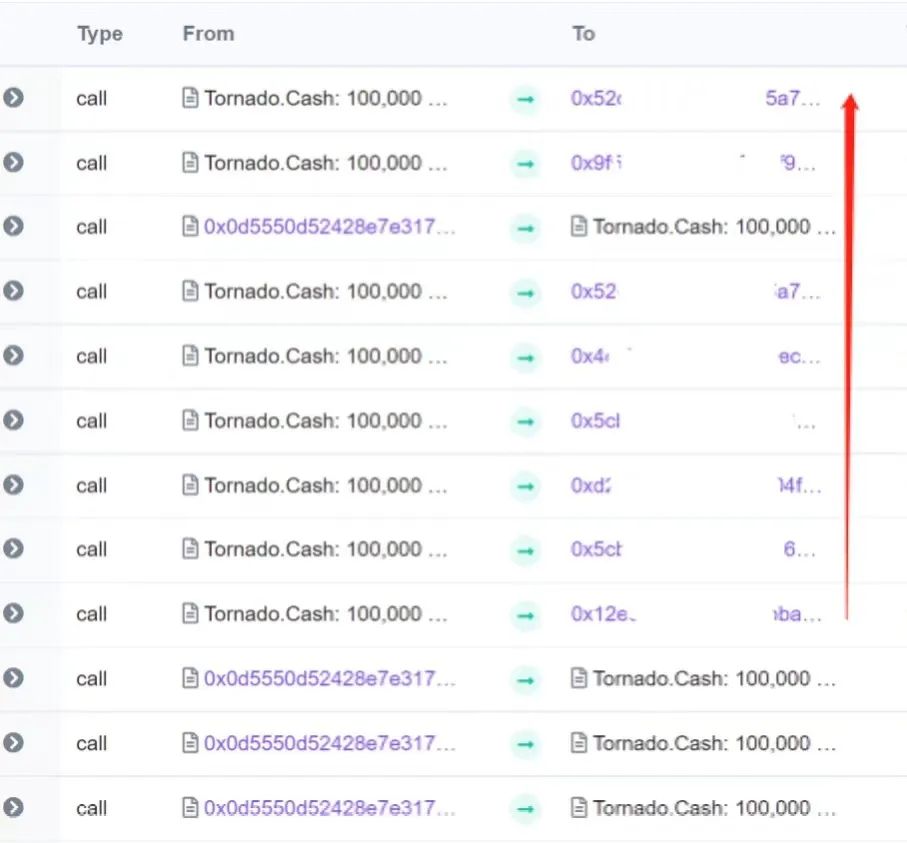

我们首先定位到 Tornado:100,000 MATIC 合约与上图最后三笔对应的交易,同时发现从Tornado.Cash合约转出的地址并不多,此时我们可以逐个分析。

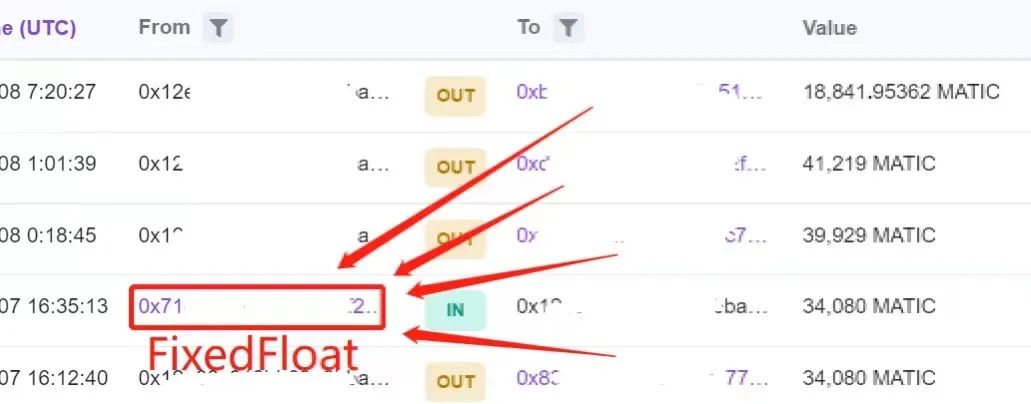

很快,我们就发现了第一个让我们觉得有问题的地址(0x12e…69e)。我们看到了熟悉的 FixedFloat 地址,不仅FixedFloat转 MATIC 到地址(0x12e…69e),从地址(0x12e…69e)转出资金的接收地址也都将 MATIC 转给了FixedFloat。

很快,我们就发现了第一个让我们觉得有问题的地址(0x12e…69e)。我们看到了熟悉的 FixedFloat 地址,不仅FixedFloat转 MATIC 到地址(0x12e…69e),从地址(0x12e…69e)转出资金的接收地址也都将 MATIC 转给了FixedFloat。

分析了其他地址后,发现都是一样的洗币手法,这里就不再赘述。从前面的分析看来黑客对 FixedFloat 实在独有偏爱,不过这也成了抓住他的把柄。

分析了其他地址后,发现都是一样的洗币手法,这里就不再赘述。从前面的分析看来黑客对 FixedFloat 实在独有偏爱,不过这也成了抓住他的把柄。

BSC 部分

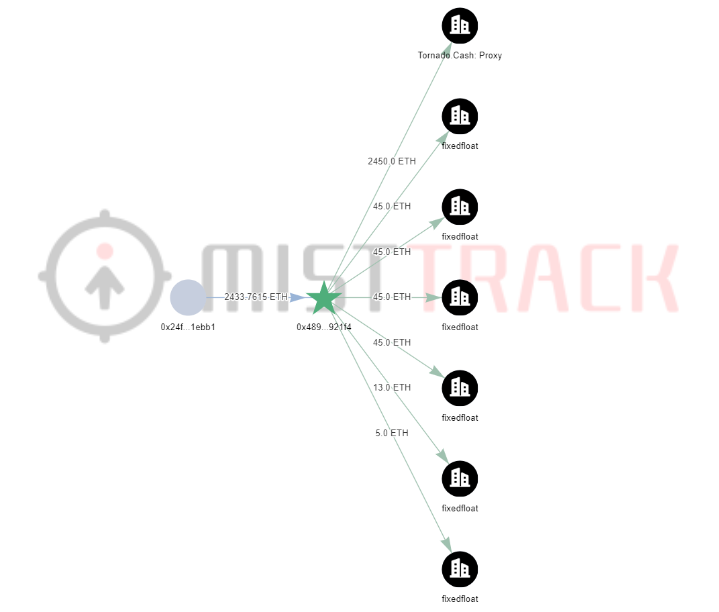

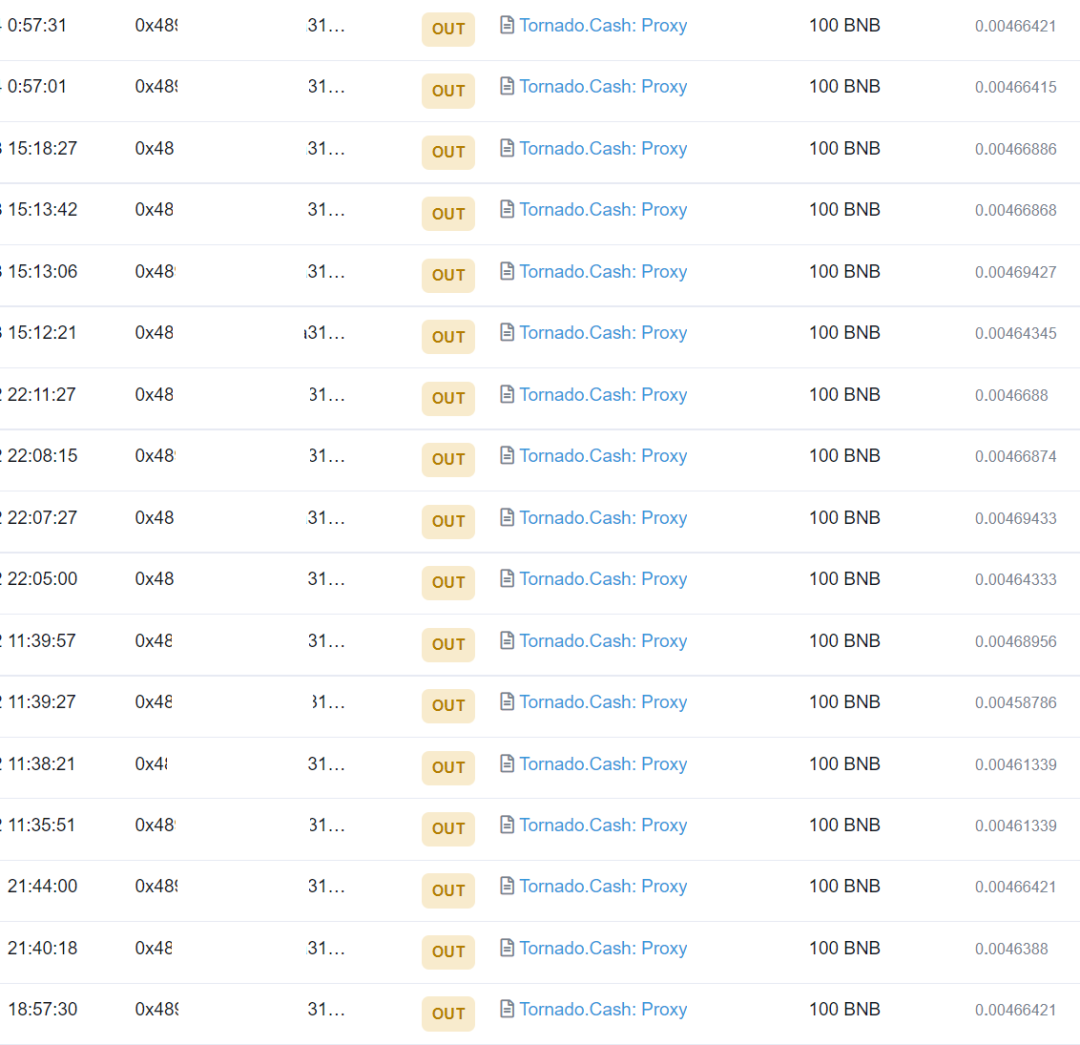

下面我们来分析 BSC 部分。BSC 上黑客地址有两个,我们先来看地址(0x489…1F4):

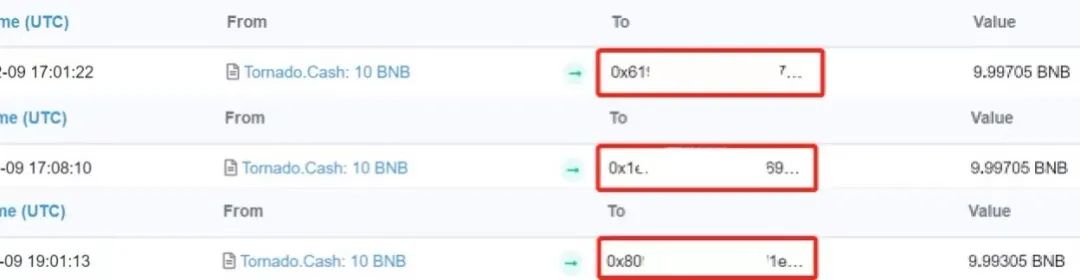

黑客地址分 17 次转了 1700 ETH 到Tornado.Cash,时间范围也比较连贯。就在我们以为黑客会故技重施的时候,发现并非如此。同样,经过慢雾 MistTrack 的分析与筛选,我们筛选出了符合时间线和交易特征的地址,再进行逐个突破。

黑客地址分 17 次转了 1700 ETH 到Tornado.Cash,时间范围也比较连贯。就在我们以为黑客会故技重施的时候,发现并非如此。同样,经过慢雾 MistTrack 的分析与筛选,我们筛选出了符合时间线和交易特征的地址,再进行逐个突破。

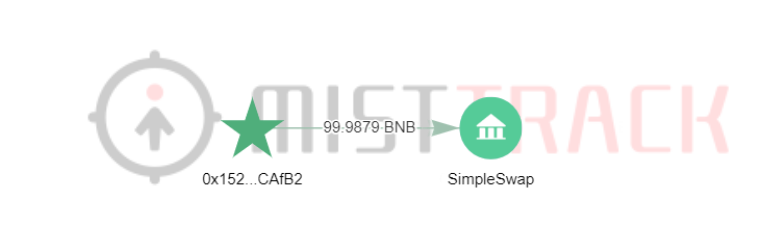

分析过程中,地址(0x152…fB2)引起了我们的注意。如图,据慢雾 MistTrack 显示,该地址将Tornado.Cash转给它的 ETH 转出给了 SimpleSwap。

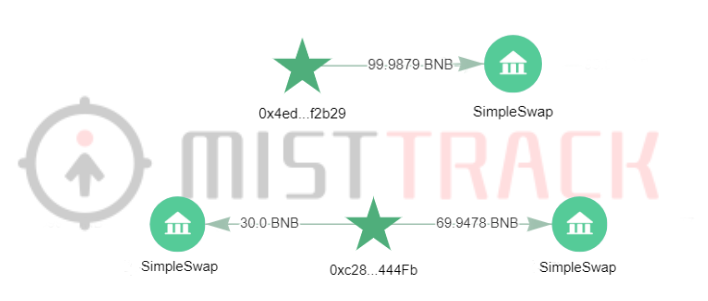

继续分析后发现,换汤不换药,虽然黑客换了平台,手法特征却还是类似:

继续分析后发现,换汤不换药,虽然黑客换了平台,手法特征却还是类似:

A→SimpleSwap

A→B→SimpleSwap

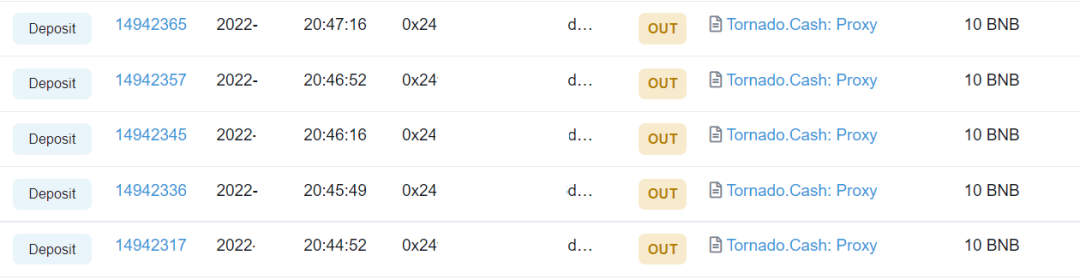

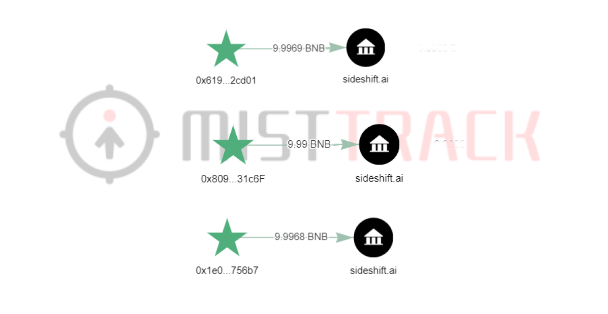

另一个黑客地址(0x24f…bB1)是以 10 BNB 为单位转到了Tornado.Cash。

另一个黑客地址(0x24f…bB1)是以 10 BNB 为单位转到了Tornado.Cash。

而在这个地址的洗币手法中,黑客选择了另一个平台,不过手法依然类似。这里就不再一一分析。

而在这个地址的洗币手法中,黑客选择了另一个平台,不过手法依然类似。这里就不再一一分析。

总结

总结

本文主要由一个真实案例开启,分析并得出在不同的链上黑客是如何试图使用 Tornado.Cash 来清洗盗取的资金,本次洗币手法具有极相似性,主要特征为从 Tornado.Cash 提币后或直接或经过一层中间地址转移到常用的混币平台(FixedFloat/SimpleSwap/Sideshift.ai)。当然,这只是通过 Tornado.Cash 洗币的其中一种方法,更多手法仍等着我们发现。

USDT(TRC20主网)打赏

USDT(TRC20主网)打赏  微信打赏

微信打赏